W świecie Linuksa, gdzie transparentność i kontrola nad kodem są kluczowe, narzędzia do inżynierii wstecznej odgrywają coraz większą rolę. Jednym z ciekawszych i lżejszych dekompilatorów dostępnych dla programistów i analityków bezpieczeństwa jest Reco — minimalistyczne narzędzie do dekompilacji kodu maszynowego, które zyskuje popularność dzięki prostocie i szybkości działania.

Do czego służy Reco?

Reco to narzędzie typu static binary analysis, które umożliwia:

- Dekompilację plików binarnych do pseudokodu wysokiego poziomu

- Analizę działania aplikacji bez dostępu do kodu źródłowego

- Wykrywanie potencjalnych luk bezpieczeństwa

- Edukację i eksplorację kodu niskopoziomowego

- Szybką analizę małych i średnich binariów

Reco jest szczególnie przydatny w środowiskach, gdzie liczy się szybkość działania i prostota interfejsu.

Reco dekompilator jest niezależny od architektury maszyny. Oto jest lista wspieranych binariów przez Reco.

Jak używać Reco?

Reco działa jako narzędzie konsolowe na Linuksie. Proces użycia jest prosty:

- Instalacja przez repozytorium GitHub lub kompilacja ze źródeł

- Uruchomienie polecenia

reco <plik_binarny> - Analiza wygenerowanego pseudokodu w języku C

- Opcjonalne dostosowanie parametrów analizy (architektura, offsety, tryb verbose)

Reco nie wymaga skomplikowanej konfiguracji, co czyni go idealnym dla szybkich inspekcji i automatyzacji.

Historia dekompilacji i narodziny Reco

Dekompilacja jako technika sięga lat 70., kiedy to inżynierowie zaczęli analizować kod maszynowy w celu debugowania i zrozumienia działania programów. Przez dekady dominowały narzędzia komercyjne, takie jak IDA Pro, a później open-source’owe jak Ghidra czy Radare2.

Reco powstał jako lekka alternatywa dla dużych frameworków — z myślą o prostocie, szybkości i integracji z pipeline’ami CI/CD. Choć nie oferuje tak rozbudowanych funkcji jak Ghidra, jego minimalizm jest jego siłą.

Popularność dekompilacji w dzisiejszym security

Dekompilacja jest dziś standardem w analizie bezpieczeństwa:

- Malware analysis — zrozumienie mechanizmów infekcji

- Reverse engineering — analiza aplikacji zamkniętoźródłowych

- Audyt binarny — identyfikacja podatności w bibliotekach

- Bug bounty — eksploracja aplikacji w celu wykrycia luk

Reco jest często wykorzystywany jako narzędzie pomocnicze — do szybkiej analizy binariów przed głębszą inspekcją w Ghidrze czy Radare2.

Praktyczne zastosowania Reco

- Szybka analiza małych binariów

- Weryfikacja działania aplikacji bez dokumentacji

- Automatyzacja inspekcji w CI/CD

- Edukacja i nauka reverse engineeringu

- Wstępna analiza malware

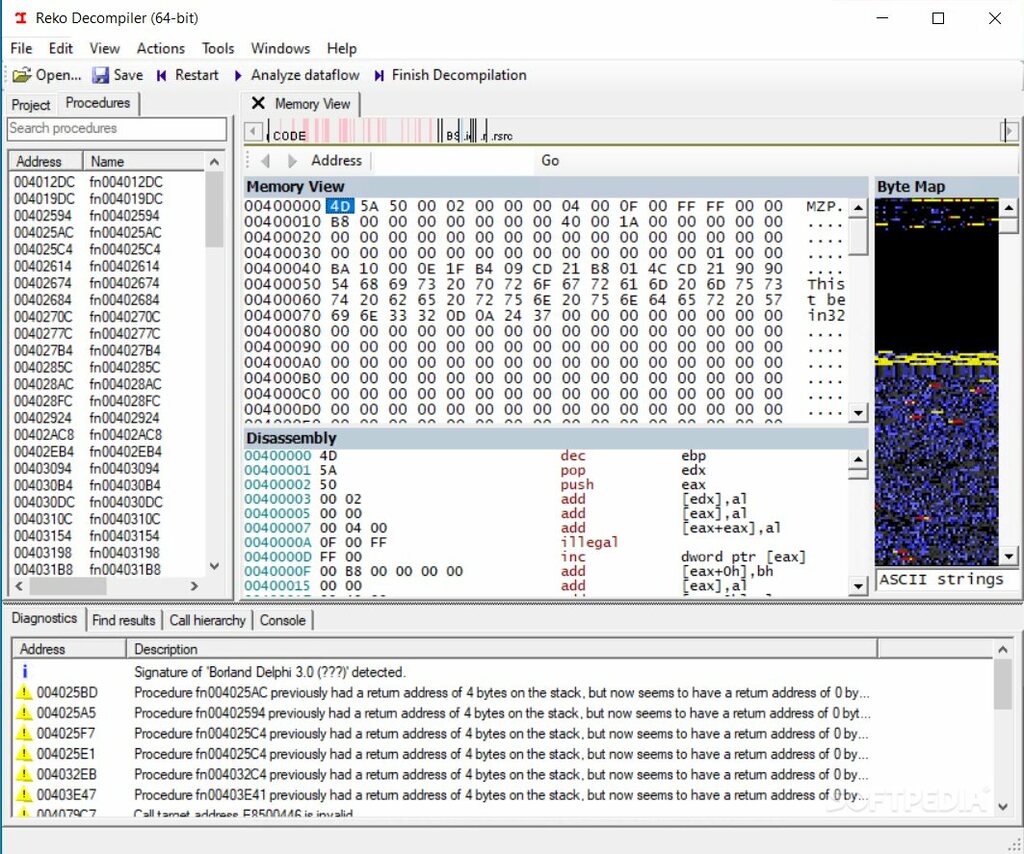

🧩 Moduły i funkcje Reco

Reco jest narzędziem minimalistycznym, ale zawiera kilka kluczowych komponentów:

| Moduł / Funkcja | Opis |

|---|---|

| Parser ELF/PE | Rozpoznaje formaty binarne i ich sekcje |

| Disassembler | Przekształca kod maszynowy na instrukcje asemblerowe |

| Decompiler | Generuje pseudokod w języku C |

| Symbol Resolver | Próbuje odtworzyć nazwy funkcji i zmiennych |

| Output Formatter | Formatuje wynik w czytelnej formie tekstowej |

| Verbose Mode | Umożliwia szczegółową analizę krok po kroku |

Przykładowy kod zdekompilowany przez Reco

// tmp4t6pwhy2_text.c

// Generated by decompiling tmp4t6pwhy2

// using Reko decompiler version 0.11.7.0.

#include "tmp4t6pwhy2.h"

int32 g_t10C0(int32 rdi, char ** rsi, char ** rdx) = ??/* Unexpected function type (fn int32 (int32, (ptr64 (ptr64 char)), (ptr64 (ptr64 char)))) */ ; // 00000000000010C0

// 0000000000001170: void fn0000000000001170(Register (ptr64 Eq_2) rdx, Stack word32 dwArg00, Stack (ptr64 char) ptrArg08)

void fn0000000000001170(void (* rdx)(), word32 dwArg00, char * ptrArg08)

{

__align_stack<word64>(&ptrArg08);

word64 qwArg00;

void * fp;

__libc_start_main(&g_t10C0, (int32) qwArg00, &ptrArg08, &g_t1260, &g_t12D0, rdx, fp);

__halt();

}

void g_t1260() = ??/* Unexpected function type (fn void ()) */ ; // 0000000000001260

void g_t12D0() = ??/* Unexpected function type (fn void ()) */ ; // 00000000000012D0

// tmp4t6pwhy2_got.c

// Generated by decompiling tmp4t6pwhy2

// using Reko decompiler version 0.11.7.0.

#include "tmp4t6pwhy2.h"

<anonymous> * puts_GOT = &g_t1030; // 0000000000003FB8

<anonymous> * __stack_chk_fail_GOT = &g_t1040; // 0000000000003FC0

<anonymous> * __printf_chk_GOT = &g_t1050; // 0000000000003FC8

<anonymous> * __isoc99_scanf_GOT = &g_t1060; // 0000000000003FD0

<anonymous> * _ITM_deregisterTMCloneTable_GOT = null; // 0000000000003FD8

<anonymous> * __libc_start_main_GOT = null; // 0000000000003FE0

<anonymous> * __gmon_start___GOT = null; // 0000000000003FE8

<anonymous> * _ITM_registerTMCloneTable_GOT = null; // 0000000000003FF0

<anonymous> * __cxa_finalize_GOT = null; // 0000000000003FF8

// tmp4t6pwhy2_plt.c

// Generated by decompiling tmp4t6pwhy2

// using Reko decompiler version 0.11.7.0.

#include "tmp4t6pwhy2.h"

<anonymous> g_t1030 = <code>; // 0000000000001030

<anonymous> g_t1040 = <code>; // 0000000000001040

<anonymous> g_t1050 = <code>; // 0000000000001050

<anonymous> g_t1060 = <code>; // 0000000000001060

Korzyści dla programisty

- Zrozumienie działania kodu niskopoziomowego

- Umiejętność analizy cudzych aplikacji

- Rozwój kompetencji w zakresie bezpieczeństwa

- Nauka przez praktykę i eksplorację

- Możliwość szybkiej inspekcji bez rozbudowanych narzędzi

Reco to narzędzie, które pokazuje, że dekompilacja nie musi być skomplikowana. Dla użytkowników Linuksa, którzy cenią sobie szybkość, prostotę i efektywność, Reco jest doskonałym wyborem — zarówno w codziennej pracy, jak i w edukacji.