W świecie Linuksa, gdzie kontrola nad kodem i bezpieczeństwo są priorytetem, narzędzia do inżynierii wstecznej odgrywają kluczową rolę. Jednym z nowszych i coraz bardziej rozpoznawalnych dekompilatorów jest Dewolf — narzędzie stworzone z myślą o szybkości, modularności i integracji z nowoczesnymi workflowami DevSecOps.

Do czego służy Dewolf?

Dewolf to narzędzie do:

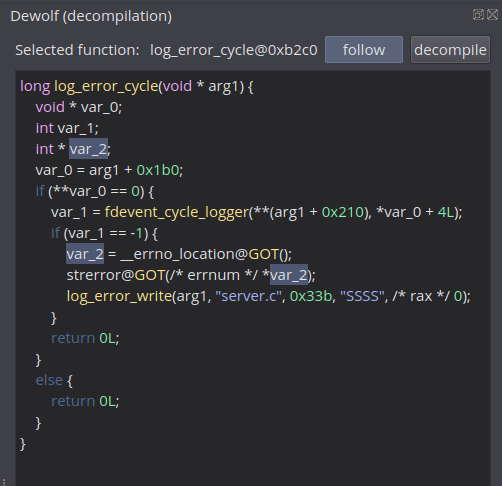

- Dekompilacji plików binarnych do pseudokodu wysokiego poziomu

- Analizy działania aplikacji bez dostępu do kodu źródłowego

- Wykrywania luk bezpieczeństwa i złośliwego kodu

- Edukacji w zakresie reverse engineeringu

- Automatyzacji inspekcji binariów w środowiskach CI/CD

Obsługuje wiele formatów binarnych (ELF, PE, Mach-O) i architektur (x86, x64, ARM, MIPS), co czyni go uniwersalnym narzędziem dla programistów i analityków.

Jak używać Dewolfa?

Dewolf dostępny jest jako aplikacja konsolowa oraz z interfejsem webowym. Typowy proces wygląda następująco:

- Instalacja przez repozytorium GitHub lub menedżer pakietów

- Uruchomienie:

python decompile.py <ścieżka do pliku binarnego> - Wygenerowanie pseudokodu w języku C lub Python

- Opcjonalna analiza graficzna przepływu funkcji i danych

- Eksport wyników do formatu JSON, HTML lub Markdown

Dewolf wspiera również integrację z systemami CI/CD, umożliwiając automatyczną analizę binariów po każdym buildzie.

Historia dekompilacji i narodziny Dewolfa

Dekompilacja jako technika sięga lat 70., kiedy to inżynierowie zaczęli analizować kod maszynowy w celu debugowania. Przez dekady dominowały narzędzia komercyjne (IDA Pro) i open-source (Ghidra, Radare2). Dewolf to odpowiedź na potrzebę lekkiego, szybkiego i zautomatyzowanego narzędzia, które można łatwo zintegrować z nowoczesnymi pipeline’ami.

Projekt Dewolf powstał jako inicjatywa społeczności bezpieczeństwa, a jego rozwój opiera się na zasadach open-source i modularności.

Popularność dekompilacji w dzisiejszym security

Dekompilacja jest dziś standardem w analizie bezpieczeństwa:

- Malware analysis — zrozumienie mechanizmów infekcji

- Reverse engineering — analiza aplikacji zamkniętoźródłowych

- Audyt binarny — identyfikacja podatności w bibliotekach

- Bug bounty — eksploracja aplikacji w celu wykrycia luk

Dewolf jest często wykorzystywany przez zespoły Red Team, analityków SOC i researcherów do szybkiej analizy kodu bez konieczności uruchamiania ciężkich frameworków.

Praktyczne zastosowania Dewolfa

- Szybka analiza binariów w środowiskach CI/CD

- Weryfikacja działania aplikacji bez dokumentacji

- Edukacja i nauka reverse engineeringu

- Wstępna analiza malware

- Tworzenie kompatybilnych bibliotek i sterowników

Moduły i funkcje Dewolfa

Dewolf składa się z zestawu modułów, które można uruchamiać niezależnie lub w ramach pełnej analizy:

| Moduł / Komponent | Opis |

|---|---|

| Binary Loader | Wczytuje i rozpoznaje format binarny |

| Disassembler | Przekształca kod maszynowy na instrukcje asemblerowe |

| Decompiler Core | Generuje pseudokod w języku C lub Python |

| Symbol Resolver | Odtwarza nazwy funkcji, zmiennych i struktur |

| Control Flow Analyzer | Analizuje przepływ funkcji i logikę programu |

| Data Flow Tracker | Śledzi przepływ danych między funkcjami |

| Export Engine | Eksport wyników do JSON, HTML, Markdown |

| Plugin System | Umożliwia dodawanie własnych rozszerzeń |

Korzyści dla programisty

- Zrozumienie działania kodu niskopoziomowego

- Umiejętność analizy cudzych aplikacji

- Rozwój kompetencji w zakresie bezpieczeństwa

- Nauka przez praktykę i eksplorację

- Integracja z nowoczesnymi narzędziami developerskimi

Dewolf to narzędzie, które łączy szybkość, prostotę i elastyczność. Dla użytkowników Linuksa, którzy cenią sobie efektywność i kontrolę, Dewolf jest doskonałym wyborem — zarówno w codziennej pracy, jak i w analizie bezpieczeństwa.